在当今互联网日益发展的时代,暗网作为一个复杂且神秘的网络空间,逐渐引起了全球范围内的关注与讨论。暗网禁地入口,顾名思义,指的是通过特定的入口进入到这些隐秘区域的通道,这些区域通常存储着大量的信息、数据和资源,许多内容不为普通用户所知,也很难被大众所触及。因此,探索暗网禁地入口的内容来源结构,不仅是对这个神秘世界的一次揭秘,也是对我们法律与安全认知的一次挑战。

一、暗网的基本构成与运行原理

在进入具体分析之前,我们首先需要明确暗网的基本构成。暗网,是指无法通过常规搜索引擎直接访问的互联网空间,用户需要使用特定的浏览器(如Tor)才能访问这些区域。相比于清网(即我们常用的普通互联网)和深网(即未被搜索引擎索引的网页),暗网的特点在于其极强的匿名性和隐蔽性,这使得很多不法分子得以在其中进行各种非法活动。暗网并非完全由不法行为构成,许多暗网空间也为政治活动者、记者、学者提供了一个保护隐私、言论自由的环境。

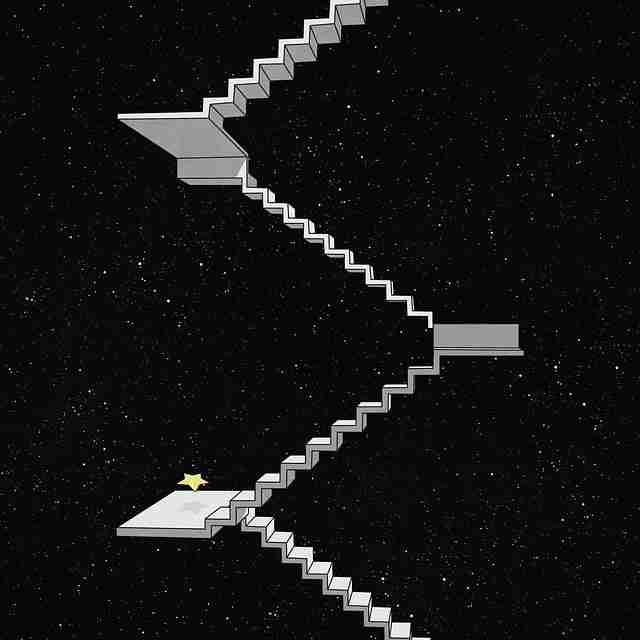

暗网的结构和普通互联网有着本质的不同。它由成千上万的匿名节点组成,所有的数据都经过多次加密和中转,使得追踪数据的来源和去向变得几乎不可能。因此,进入暗网禁地的入口,一般都是通过特定的加密协议或通过私人分享的链接实现,而这些链接一旦泄露,可能导致大量敏感数据的泄露和安全风险的增大。

二、暗网禁地入口内容来源的复杂性

暗网禁地的入口内容来源结构极其复杂,涉及多种不同的网络层级和加密技术。很多暗网内容来自于普通互联网之外的深网领域。这些内容的来源往往是经过特殊渠道验证和筛选的,有时是由组织、群体或个人发布,用以交换信息或提供服务。比如,某些政治活动者可能会通过暗网发布敏感材料,保障自己的安全性,避免遭到政府的打压。

暗网禁地内容还来自于非法数据的交换与买卖。例如,非法药品交易、黑市枪支买卖、盗版软件、黑客工具等内容是暗网中的常见项目。这些内容不仅是通过“点对点”的方式交易,还会利用一些安全性更高的加密方式进行储存和转移,避免追踪和被查获。

而在这些复杂的内容来源结构中,最令人担忧的是一些网络犯罪活动的蔓延。包括黑客攻击、身份盗窃、儿童色情内容、人口贩卖等,都在暗网的“禁地入口”中占有一席之地。虽然大多数合法用户不会主动涉及这些领域,但在极端的匿名环境下,这些活动却能够获得传播和发展。

三、隐秘且可怕的暗网交易链条

暗网的交易链条十分复杂,它不像我们日常使用的电商平台那样透明且规范。许多暗网交易平台采用的都是经过深度加密的通讯协议,使得交易者的身份无法被追踪,交易内容也难以获取。而这些交易并非简单的商品交换,很多时候涉及到一系列非法操作,从数据盗窃到网络诈骗,再到大规模的网络攻击,这些活动在暗网上迅速蔓延,构成了一个庞大的黑色经济体。

例如,在暗网中存在许多所谓的“市场”,这些市场往往是由匿名用户创建和管理,提供各种非法商品和服务。在这些市场中,用户可以购买到假身份证、伪造的银行账户信息、被盗的信用卡数据等。更为可怕的是,某些暗网市场甚至允许用户购买和销售生物数据,这些数据通过非法手段从受害者身上获取,并以此进行下一步的诈骗操作。

四、法律边界的挑战

由于暗网的高度匿名性,执法机关在追踪这些不法行为时面临着巨大的难题。很多时候,暗网的运营者和使用者采用的是极其隐蔽的手段来隐藏他们的身份,使得法律的追溯性受到严重限制。这一方面使得国际法律体系在处理暗网相关案件时显得力不从心,另一方面,也使得一些恶意行为在暗网中肆无忌惮地蔓延。

例如,对于一些涉及到犯罪活动的暗网平台,国际上的跨境执法合作往往存在法律适用的困难,很多时候不同国家的法律并不完全统一,执法的难度也因各国法律的差异而加大。一些暗网用户会通过利用不同国家的法律漏洞,规避追查,这也使得针对暗网犯罪的法律制定和执行处于一种相对滞后的状态。

法律专家指出,要真正打击暗网犯罪,仅依靠单一的国家法律是远远不够的,国际间的协作和信息共享变得尤为重要。只有通过建立统一的法律框架,并强化各国间的执法合作,才能有效地遏制暗网的恶性发展。

五、如何实现路径透明化

在暗网中,路径透明化是一个极为关键的话题。尽管暗网本身的匿名性质使得追踪数据源变得非常困难,但随着技术手段的不断发展,路径透明化的实现已经不再是完全不可逾越的难题。路径透明化的实现,意味着我们能够更加清晰地识别暗网中那些隐藏的入口,进而打击其中的不法行为。

实现路径透明化的首要条件,是加强对暗网技术的研究与发展。比如,研究人员可以通过分析暗网流量的特征,结合人工智能等先进技术,揭示暗网平台的架构和交易链条,进而揭露隐藏其中的非法活动。通过反向追踪技术,能够逐步找出暗网中的关键节点,从而实现对暗网内容和交易的有效监管。

在这些技术手段的支持下,监管机构和安全专家能够更加精准地定位暗网的犯罪活动,并采取有效的防范措施。例如,某些大型网络安全公司已经开始使用人工智能和大数据分析技术,监控暗网中的潜在威胁,及时捕捉到非法交易行为的蛛丝马迹,为打击网络犯罪提供重要依据。

六、法律框架的更新与完善

随着暗网的发展,现有的法律框架也亟需进行更新与完善。传统的法律体系往往未能及时应对互联网环境的快速变化,导致了暗网中大量不法行为的泛滥。因此,在制定相关法律时,必须考虑到跨国、跨区域的网络犯罪问题,并针对暗网特点进行更加细致的法律调整。

例如,在某些国家,已经开始对暗网中的黑客行为、非法数据交易等行为进行更为严格的法律打击。而在国际合作层面,多个国家也在积极推动全球范围内的网络犯罪打击合作机制,力求形成一个统一且高效的反暗网犯罪法律体系。这些合作不仅限于法律的协作,还包括技术上的配合和资源共享,形成打击暗网犯罪的合力。

七、结语

暗网禁地入口的内容来源和结构解析,是一个充满挑战和复杂性的课题。随着暗网技术的不断演进,其背后的犯罪活动和信息流动也日益复杂化。因此,如何通过法律手段和技术手段,在保证公民隐私和言论自由的前提下,实现对暗网的有效监管与打击,已成为全球范围内的重要议题。

未来,随着科技的不断进步和国际合作的加强,我们有理由相信,暗网的监管将逐步走向透明化,相关犯罪行为也将受到更加严厉的打击。在此过程中,我们也必须谨慎平衡法律与技术之间的关系,确保在保障网络安全的不侵犯正常的网络使用和个人隐私。